Włamując się do telefonu, można ukraść teslę

25 listopada 2016, 12:53Wystarczy zainfekować szkodliwym kodem telefon właściciela tesli, by ukraść jego samochód, twierdzą norwescy eksperci z firmy Promon. W ubiegłym miesiącu Chińczycy z Keen Lab wykazali, że włamując się do samego komputera samochodu Tesla Model S można z odległości nawet 20 kilometrów przejąć kontrolę nad pojazdem

Tajne służby przeszkolą do walki z cyberprzestępcami

14 marca 2007, 11:20W USA powstaje pierwsze centrum, w którym agenci Secret Service i Departamentu Bezpieczeństwa Wewnętrznego (DHS) będą szkolili policję, prokuratorów i sędziów w walce z cyberprzestępczością. National Computer Forensic Institute (NCFI) rozpocznie działalność w styczniu 2008 roku w mieście Hoover w stanie Alabama.

Corona - nadzieja superkomputerów

9 marca 2012, 12:35HP ma zamiar stworzyć do 2017 roku 256-rdzeniowy procesor Corona, którego rdzenie będą komunikowały się ze sobą za pomocą łączy optycznych. Taka kość miałaby wykonywać 10 biliardów operacji zmiennoprzecinkowych na sekundę, zatem wydajność pięciu układów dorównywałaby wydajności współczesnych superkomputerów

Izba Reprezentantów proponuje ustawy, które uderzą w Apple'a, Google'a, Amazona i Facebooka

14 czerwca 2021, 12:01Posłowie obu największych partii z amerykańskiej Izby Reprezentantów przygotowali pakiet ustaw antymonopolowych, które biorą na cel gigantów rynku IT. Jeśli ustawy zostaną przegłosowane, będą największą zmianą amerykańskiego prawa antymonopolowego od dziesięcioleci.

Klawiatura ułatwi wykrycie demencji

26 sierpnia 2009, 10:12Zmiany we wzorcach posługiwania się klawiaturą komputerową pozwalają wykryć wczesne sygnały świadczące o związanych z wiekiem problemach poznawczych czy o chorobach neurodegeneracyjnych, np. alzheimeryzmie (International Journal of Human-Computer Studies).

HTTPA ma pomóc chronić dane

16 czerwca 2014, 07:55Badacze z Decentralized Information Group z MIT-u proponują, by dane użytkowników internetu chronić za pomocą większej przejrzystości. Dotychczasowe próby ich ochrony, polegające na bezpiecznym przechowywaniu i szyfrowanym przesyłaniu, nie zdają bowiem egzaminu.

Amerykańscy politycy bronią Assange'a

17 grudnia 2010, 12:14Amerykańskie władze wciąż mają problem z oskarżeniem Juliana Assange'a, a sytuacji nie ułatwia im fakt, że w jego obronie wypowiadają się znaczący amerykańscy politycy. Komentatorzy, którzy zastanawiają się, na jakiej podstawie administracja Obamy może zechcieć ścigać Assange'a coraz częściej podkreślają, że wykorzystanie Espionage Act może rodzić poważne problemy konstytucyjne, a tego Departament Sprawiedliwości chciałby uniknąć.

Platforma X299, gratka dla graczy i miłośników multimediów

30 maja 2017, 11:48Intel zaprezentował swoją najnowszą platformę HEDT (high-end desktop computer), przeznaczoną dla graczy, osób zajmujących się streamingiem wideo i multimediami. Platforma X299 zastąpi X99 i oferuje znacznie większą elastyczność niż jej poprzedniczka.

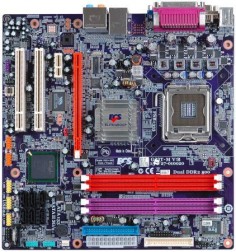

Płyty główne z chipsetem Bearlake

14 marca 2007, 14:22ECS (Elitegroup Computer Systems) pokaże na targach CeBIT 2007 płyty główne wykorzystujące chipset Bearlake Intela. Urządzenia P35T-A, G33T-M oraz Q35T-M obsługują procesory z rodzin Core 2 Duo i Core 2 Quad.

Kradzież to niekoniecznie włamanie

16 kwietnia 2012, 10:42Najnowszy wyrok sądu apelacyjnego może pomóc Bradleyowi Manningowi, analitykowi wywiadu, który przekazał Wikileaks tajne dokumenty. W sprawie przeciwko Davidowi Kosalowi sąd orzekł, że pracownicy naruszający regulamin pracodawcy nie naruszają ustawy Computer Fraud and Abuse Act (CFAA).